Kuinka hakkeroida tietokantaa

Kirjoittaja:

Judy Howell

Luomispäivä:

26 Heinäkuu 2021

Päivityspäivä:

23 Kesäkuu 2024

Sisältö

- vaiheet

- Tapa 1 Käytä SQL-injektiota

- Tapa 2 Hakkeroi tietokannan salasana

- Tapa 3 Käytä tietokannoissa olevia porsaanreikiä

Paras tapa varmistaa tietokantasi suojaaminen hakkereilta on ajatella kuin hakkeri. Jos olisit yksi, millaista tietoa haluat löytää? Kuinka löydät ne? Tietokantoja on monen tyyppisiä ja eri tavoilla hakkeroida, mutta useimmat hakkerit yrittävät löytää salasanan tai käynnistää ohjelman, joka hyödyntää tietokannan heikkoa kohtaa. Jos pidät SQL-lauseista mukavasti ja sinulla on alkeellinen tieto tietokantojen toiminnasta, saatat pystyä hakkeroimaan ne.

vaiheet

Tapa 1 Käytä SQL-injektiota

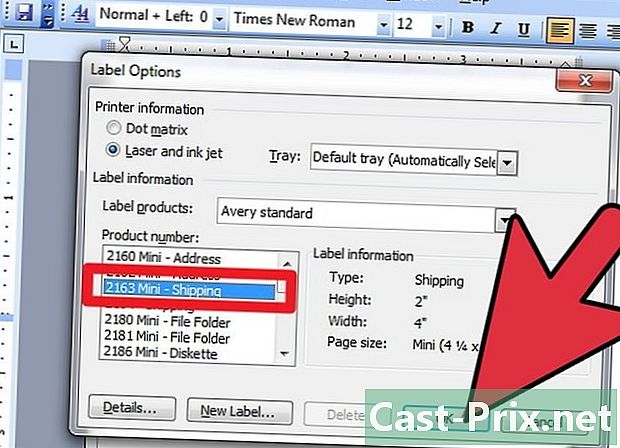

- Kysy itseltäsi, onko tietokanta haavoittuvainen. Tämän menetelmän käyttämiseen tarvitaan verotietoa. Avaa selaimen tietokannan kirjautumissivu ja kirjoita (apostrofi) käyttäjänimen kentässä. Napsauta Senregistrer. Jos näet virheen, jossa lukee "SQL-poikkeus: noteerattu merkkijono ei ole oikein päättynyt" tai "virheellinen merkki", tietokanta on alttiina SQL-injektiolle.

-

Löydä sarakkeiden lukumäärä. Palaa kirjautumissivulle (tai mihin tahansa URL-osoitteeseen, jonka lopussa on "id =" tai "catid =") ja napsauta selaimen osoitepalkkia. Paina URL-osoitteen jälkeen välilyöntiä ja kirjoitaTILAA 1: lla, napauta sitten merkintä. Muuta 1 2: ksi ja paina uudelleen merkintä. Jatka numeron kasvattamista, kunnes saat virheen. Sarakkeiden lukumäärä on numero, jonka syötit ennen virheen aiheuttanutta lukua. -

Etsi sarakkeet, jotka hyväksyvät kyselyt. Muuta osoiterivin URL-osoitteen lopussacatid = 1taiid = 1ja laitacatid = -1taiid = -1. Paina välilyöntinäppäintä ja kirjoitaUNION VALITSE 1,2,3,4,5,6(jos sarakkeita on kuusi) Sijoittamasi numeroiden on vastattava sarakkeiden lukumäärää ja jokaisen on erotettava toisistaan pilkulla. lehdistö merkintä ja näet kunkin sarakkeen numerot, jotka hyväksyvät kyselyn. -

Pistä SQL-lauseet. Jos esimerkiksi haluat tietää nykyisen käyttäjän ja haluat tehdä injektion toiseen sarakkeeseen, sinun on poistettava kaikki URL-osoitteen "id = 1" jälkeen kaikki ennen välilyönnin painamista. Kirjoita sittenUNION SELECT 1, CONCAT (käyttäjä ()), 3,4,5,6--. lehdistö merkintä ja näet nykyisen käyttäjän nimen ruudulla. Käytä mitä tahansa SQL-käskyä näyttääksesi tietoja, kuten hakkeroitavien käyttäjänimien ja salasanojen luettelon.

Tapa 2 Hakkeroi tietokannan salasana

-

Yritä muodostaa yhteys juureen. Joillakin tietokannoilla ei ole salasanaa oletusjuurissa, joten saatat käyttää sitä, kun jätät salasanakentän tyhjäksi. Toisilla on oletussalasanat, jotka löydät helposti etsimällä sopivista foorumeista. -

Kokeile yleisiä salasanoja. Jos järjestelmänvalvoja on varmistanut tietokannan salasanalla (mikä yleensä on tapaus), kokeile käyttäjänimen ja salasanan yhdistelmää. Jotkut hakkerit lähettävät online-salasanaluetteloita, jotka ovat murtuneet varmistustyökalujen avulla. Kokeile erilaisia käyttäjänimien ja salasanojen yhdistelmiä.- Esimerkiksi https://github.com/danielmiessler/SecLists/tree/master/Passwords on tunnustettu sivusto, josta löydät salasanaluettelot.

- Menetät todennäköisesti jonkin aikaa salasanojen kokeilemiseen kädessäsi, mutta se on kokeilemisen arvoista, ennen kuin lähdet ulos raskaasta tykistöstä.

-

Käytä salasanan varmistustyökalua. Voit käyttää monia työkaluja yrittääksesi tuhansia sanakirjoja sanakirjassa sekä kirjaimia, numeroita tai symboleja salasanan murtamiseksi.- Jotkut työkalut, kuten DBPwAudit (Oracle, MySQL, MS-SQL ja DB2) ja Access Passview (MS Access), ovat tunnettuja työkaluja, joita voit käyttää useimmissa tietokannoissa. Voit myös tehdä Google-hakuja löytääksesi uusia työkaluja, jotka on erityisesti suunniteltu kiinnostavaan tietokantaan. Voit esimerkiksi etsiä

salasanan tarkastustyökalu Oracle dbjos hakkeroit Oracle-tietokannan. - Jos palvelimellasi on tili, joka isännöi tietokantaa, voit suorittaa salasanojen hakkerointiohjelmia, kuten Johannes Ripper löytää se. Hajautustiedoston sijainti on erilainen tietokannasta riippuen.

- Lataa ohjelmistoja vain luotettavilta sivustoilta. Tutki näitä työkaluja ennen niiden käyttöä.

- Jotkut työkalut, kuten DBPwAudit (Oracle, MySQL, MS-SQL ja DB2) ja Access Passview (MS Access), ovat tunnettuja työkaluja, joita voit käyttää useimmissa tietokannoissa. Voit myös tehdä Google-hakuja löytääksesi uusia työkaluja, jotka on erityisesti suunniteltu kiinnostavaan tietokantaan. Voit esimerkiksi etsiä

Tapa 3 Käytä tietokannoissa olevia porsaanreikiä

-

Etsi sopiva ohjelma. Sectools.org on yli kymmenen vuoden ajan ollut tietoturvatyökalujen sarja (mukaan lukien ne, jotka kiinnostavat sinua nyt). Järjestelmänvalvojat tunnustavat ja käyttävät heidän työkalujaan ympäri maailmaa tietoturvatestauksessa. Tarkista heidän operatiivisesta tietokannastaan (tai löydä samanlainen luotettava sivusto) työkalujen tai tiedostojen avulla, jotka auttavat sinua löytämään tietoturvarikkomukset tietokannoista.- Voit myös kokeilla www.exploit-db.com. Mene heidän verkkosivuilleen ja napsauta linkkiä Haku, etsi sitten tyyppi tietokannasta, jonka haluat hakkeroida (esim. Oracle). Kirjoita captcha-koodi sopivaan kenttään ja tee haku.

- Tutki ohjelmia, joita haluat käyttää tietääksesi mitä tehdä ongelman ilmetessä.

-

Löydä haavoittuva verkko verkosta Wardriving . Osastointi koostuu ajamisesta (tai kävelystä tai pyöräilystä) alueen Wifi-verkkojen skannaamiseksi työkalulla (kuten NetStumbler tai Kismet) löytääksesi verkko ilman suojausta. Teknisesti se on täysin laillista. Ei ole laillista käyttää löytämääsi verkkoa laittomiin tarkoituksiin. -

Käytä tätä verkkoa hakkerointiisi. Jos haluat tehdä jotain, mitä sinun ei todellakaan tarvitse tehdä, olisi parempi, jos teet sen verkosta, joka ei ole sinun. Muodosta yhteys avoimeen verkkoon, jonka olet löytänyt luovuttamalla, ja käytä lataamiasi hakkerointiohjelmia.

- Pidä arkaluontoiset tiedot aina palomuurin takana.

- Varmista, että suojaat langattomia verkkojasi salasanalla, jotta et voi käyttää omiasi hakkerointiin.

- Etsi muita hakkereita ja kysy heiltä vinkkejä. Joskus parhaita hakkerointitekniikoita ei löydy Internet-foorumeilta.

- Ymmärrä maasi lakia ja toimintasi seurauksia.

- Älä koskaan yritä saada laitonta pääsyä koneeseen omasta verkostasi.

- Tietokantaan pääsy, joka ei ole sinun, on laitonta.